Die meisten Dinge auf unserem schönen Planeten geschehen lediglich aufgrund einer erhofften Verlagerung von Werten oder Zahlungsmitteln zu eigenen Gunsten. Der eigene Vorteil ist die Motivation etwas zu tun oder bleiben zu lassen. Dies ist nicht zwingend immer negativ, denn ohne diesen Motor würden wir noch mit einem Faustkeil auf Baumrinden einschlagen und wilden Tieren hinterher jagen. Daher handeln Hacker in den seltensten Fällen ohne finanziellen Ansporn.

Artikelinhalt:

Der Mythos vom selbstlosen Hacker

In den vergangenen Wochen und Monaten wurde das Bild eines „Hackers“ wieder vermehrt romantisiert und idealisiert. Der einsame Hacker, der selbstlos seine Gesundheit, seine Zukunft und vielleicht auch sein Leben riskiert und für die Welt um Wahrheit und Recht kämpft – der Hacker als Robin Hood der Gegenwart. Anonymous und Guy-Fawkes-Masken waren täglich in der Presse. Jeder Spaßvogel kann sich heute eine Guy-Fawkes-Maske bei Amazon kaufen, um sich ein wenig das Gefühl eines für die Freiheit kämpfenden Hackers zu verschaffen.

In den vergangenen Wochen und Monaten wurde das Bild eines „Hackers“ wieder vermehrt romantisiert und idealisiert. Der einsame Hacker, der selbstlos seine Gesundheit, seine Zukunft und vielleicht auch sein Leben riskiert und für die Welt um Wahrheit und Recht kämpft – der Hacker als Robin Hood der Gegenwart. Anonymous und Guy-Fawkes-Masken waren täglich in der Presse. Jeder Spaßvogel kann sich heute eine Guy-Fawkes-Maske bei Amazon kaufen, um sich ein wenig das Gefühl eines für die Freiheit kämpfenden Hackers zu verschaffen.

Es gibt sicher Menschen, die es gut meinen. Edward Snowden ist für mich so einer. Mit seinen Veröffentlichungen hat er der Demokratie einen großen Dienst erwiesen. Er hat dokumentiert und somit bewiesen, was die meisten eigentlich schon lange wussten – es gibt „demokratische“ Staaten die Kriegsverbrechen begehen, als wären es Computerspiele und wir leben in einer vollumfänglich überwachten Umgebung. Die nicht mehr zu steigernde Real-Satire in speziell dieser Sache ist, dass ein schwarzer Friedensnobelpreisträger Snowden nun über den gesamten Erdball jagt, wie einen Verbrecher um ihn mindestens ins Gefängnis zu stecken. Richtiger wäre es jedoch, aus meiner Sicht, dass Obama in tiefer Demut seinen Friedensnobelpreis öffentlich an Edward Snowden überreicht.

Die große Masse der Hacker jagt aber mehr dem Geld statt der Moral hinterher. Täglich werden tausende einzelne Computer, Systeme und Webseiten kompromittiert. Dies dient, wenn es nicht gerade Spionage ist, meist dem Verdienen von Geld. Doch wie verdient ein Hacker das Geld. Die Möglichkeiten sind vielfältiger als man vielleicht glauben mag. Wichtig ist aber noch zu klären, dass Angriffe eher selten von „echten“ Hackern durchgeführt werden, sondern meistens von sogenannten Scriptkiddies. Letztere bilden die Mehrheit und unterscheiden sich signifikant von einem Hacker durch die Abwesenheit von Kompetenz. Ein Hacker hat spezielle Tiefenkenntnisse auf seinem Gebiet – oftmals gehen diese noch weit über das Knowhow von Experten hinaus.

Diese Hacker sind sehr kreativ, finden und entwickeln Angriffsszenarien oder schreiben Software und Scripte, um Systeme anzugreifen. Scriptkiddies hingegen können meist nichts weiter, als diese Scripte und Software anzuwenden. Naturgemäß wissen Scriptkiddies meist nichts von dem, was die Programme tun und wie sie funktionieren. Was sie ironischerweise selbst zum Angriffsziel macht. Nicht selten sind die Webseiten, auf denen es „Tools“ zum hacken als Download gibt, verseucht und die Tools selbst ebenfalls.

[adrotate banner=“1″]

Jeder einzelne Webseitenbesucher hat einen Wert!

Selbst die, die meinen gegen Werbung resistent zu sein und einen tollen Virenscanner haben.

Das liebe Geld. Grundsätzlich ist es so: wo Traffic ist, also Webseitenbesucher, dort sind auch ein paar Taler. Wer es schafft den Traffic, also die Webseiten-Besucher, umzuleiten, der wird die Cents verdienen.

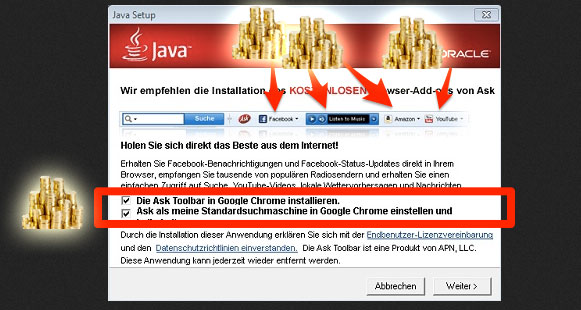

Jeder hat sich bestimmt schon mal eine dieser „nützlichen“ Toolbars eingehandelt. Bekannt und weit verbreitet ist die Ask-Toolbar, die einem mit jedem Java-Update nahezu aufgenötigt wird. Ist diese installiert, hat man, ohh Wunder, auch gleich eine neue Startseite eingestellt. Für jeden Klick auf Werbung oder wenn man nach Schuhen sucht und dann irgendwo bestellt, verdient der Anbieter der Ask-Toolbar. Ich denke wir sprechen hier über einige Millionen Dollar pro Jahr.

Wenn Webseiten gehackt werden, geschieht dies zum Beispiel per SQL-Injection. Schadhafter Code wird auf der Webseite untergebracht. Bestenfalls erfährt der Betreiber der angegriffenen Webseite sehr lange nichts davon. Denn so kann der Angreifer lange Zeit z.B. die Besucher auf eine andere Webseite umleiten. In der Werbebranche verkauft man Traffic sehr gerne im Tausender-Pack. Man nennt die Verkaufseinheit „TKP“ – Tausend-Kontakt-Preis. Ein TKP entspricht also 1000 Besuchern. Je nach Qualität und Art der Besucher zahlt man für ein TKP zwischen 0,50€ und 150€.

Nicht nur Webseiten werden angegriffen, sondern auch sehr gerne die Server, auf denen die Seiten gehostet sind. Ein beliebtes Mittel ist ein rootkit. Diese sind nicht einfach zu entdecken und befinden sich teilweise viele Jahre auf dem Server, ohne das der Eigentümer von dessen Existenz ahnt. Jemand anders ist nun der Herr über das System und missbraucht den Server zum Beispiel um seine Identität bei Angriffen zu verschleiern oder gar von diesem Server selbst einen Angriff zu starten. Seit ein paar Jahren kann jedermann übrigens DDoS-Attacken kaufen. Hierbei werden von hunderten bis vielen Tausend Servern und auch normalen PCs (Trojaner verseuchte Rechner) Pakete auf Rechner geschossen, sodass diese unter der Last in die Knie gehen. Dies wird gern genutzt um dem Wettbewerb zu schaden. Auch werden Seitenbetreiber erpresst – entweder sie zahlen Geld, oder ihre Webseiten/Server bleiben weiter unerreichbar für Kunden. Das kommt nahezu regelmäßig vor. Ob Auftraggeber jemals entlarvt wurden, ist mir nicht bekannt. Man stelle sich vor, ein Pizza-Dienst oder ein großer Schuh-Versender kauft TV-Werbung und genau zur Sendezeit der TV-Kampagne ist die Webseite wegen einer DDOS-Attacke nicht erreichbar. Das Geld ist weg und das kann Schmerzen verursachen. Eine brauchbare DDoS-Attacke kann man für ca. 2000 USD bestellen. Eine Rechnung gibt es sicher nicht.

Der Hacker-Angriff auf www.dl7vdx.com

dl7vdx.com wurde vor über einem Jahr relativ aufwändig angegriffen. Obwohl ich vergleichsweise schnell bemerkt habe, dass was nicht stimmt, hat es ein paar Stunden gedauert bis ich hinter das System gekommen bin. Der Angriff war gut gemacht und wohl länger vorbereitet. Offensichtlich sind dummerweise bis heute unschöne Spätfolgen im Google-Getriebe zurückgeblieben.

Bemerkt habe ich den Angriff durch einen meiner virtuellen Messsensoren (z.B. Google Analytics) die an verschiedenen Stellen der Webseite angebracht sind. So wurde mir durch einen Regelwächter gemeldet, dass der Traffic schlagartig um mehr als 50% eingebrochen ist. Als Webseitenbetreiber ist als erstes die Angst im Nacken, dass Mutter Google die Webseite nicht mehr mag und im Ranking der Suchbegriffe ganz weit hinten einsortiert. Das macht Google, wenn andere Webseiten scheinbar besser sind oder wenn die Mutter meint man habe Mist gebaut. Man habe die Suchmaschine zum Beispiel durch den Kauf von Links oder anderen Spammethoden betrügen wollen. Man wird dann gewissermaßen disqualifiziert und darf sich dort anstellen, wo man nicht mehr gesehen wird – ab Seite 2 in den Suchergebnissen von Google.

Ich habe also die Webseite untersucht und konnte vorerst keine Fehler feststellen. Sie war erreichbar, sie lief und das Ranking hatte annähernd den Stand vom Vortag. Also weder Abstrafung seitens Google, noch technische Beeinträchtigungen konnte ich in der ersten Analyse feststellen. Als nächstes habe ich bei Google einen Suchbegriff eingegeben, bei dem dl7vdx.com als Suchergebnis angeboten wird. Als ich dann auf dieses Suchergebnis geklickt hatte, offenbarte sich der schadhafte Code, der in den Programmzeilen dieser Webseite eingeschleust wurde. Ich wurde umgeleitet auf eine ganz andere Seite. Es handelte sich um einen Shop für Potenzmittel. Damit der Hack nicht unmittelbar auffällt, wurden alle Besucher die von google auf dl7vdx.com kamen, sofort umgeleitet – und auch nur diese. Gemein! Aber das Beste kommt noch.

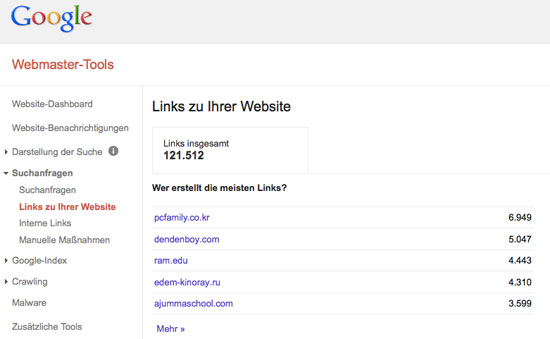

Ein anderes Analyse-Tool „Google-Webmastertools“ verriet mir, dass nun mehr als eine viertel Million Links auf dl7vdx.com gesetzt worden sind. Mehr als 4000 Domains auf der ganzen Welt wurden ebenfalls gehackt. Von diesen Seiten wurden Spam-Kommentare gesetzt, die mindestens 3 Links auf meine und auch andere Seiten setzten. Folgte man diesen Links, wurde dl7vdx.com aufgerufen, jedoch mit einer eingeschleusten Banner-Werbung um den Kauf von Potenzmitteln zu forcieren.

Selbst als ich den schadhaften Code gefunden und entfernt hatte, waren die Links ja noch vorhanden. Ich kann nicht über 4000 Seitenbetreiber auf der ganzen Welt anschreiben, was sicher auch nur minimalen Effekt hätte. Viele der Seiten waren aufgegebene Projekt-Leichen.

Die gesetzten Links haben ganz klar den Charakter von maschinell erzeugtem Link-Spam. Google entwickelt seine Algorithmen permanent weiter, um Spamseiten und böse Jungs zu entlarven, sogenannte Black Hat-SEOs. Da die Links alle auf dl7vdx.com zeigen, könnte google zu dem Schluss geraten, das der Seitenbetreiber, also ich, für diesen Spam verantwortlich ist. Da es von der Suchmaschine niemals klare Aussagen und Statements gibt, genau wie von heutigen Politikern, weiß man nie genau um die Ursachen einer Abstrafung und ob man überhaupt abgestraft wurde. Fakt ist, seit dem Angriff auf die Webseite bleiben einige wichtige Suchbegriffe fix auf der zweiten Suchergebnis-Seite von google. Dies bedeutet natürlich weniger Besucher.

Sicherheit – Ein Traum ohne Erfüllung

Vor Angriffen ist man niemals sicher. Die meisten Angriffe, wozu der auf dl7vdx.com sicher gehört, werden nicht von einem Hacker ausgeführt. Ein Scriptkiddie wird eine Software, ein Script, benutzt haben, welches eine bekannte Sicherheitslücke sucht und dann ausnutzt. Daher ist es wichtig, ständig Updates einzuspielen und zum Beispiel Analyse-Tools zu kontrollieren. Man kann ein System nicht sicher machen, man kann aber versuchen es sicherer zu machen. Mittlerweile habe ich eine ganze Reihe von Barrieren errichtet. Hierbei nutze ich eine Auswahl an Plugins für WordPress oder auch Einstellungen in der .htaccess.

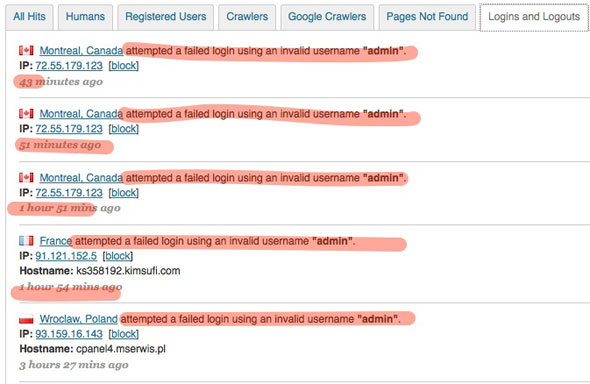

Server und Webseiten stehen unter Dauerbeschuss. Selbst kleinste Webseiten werden regelmäßig von Bots gesucht, gefunden und angegriffen. Und manchmal hat der Bot Erfolg und kann sein Werk beginnen.

Wie man im Bild sehr schön erkennen kann, versuchen die Hacker-Programme und Scripte, meist auf eine stumpfe Art und Weise bekannte Standards zu finden und auszunutzen. Hier versuchen verschiedene Scriptkiddies, sich bei www.dl7vdx.com einzuloggen. Daher erscheint es durchaus sinnvoll den von WordPress grundsätzlich angelegten User „admin“ umzubenennen. Auch dem Ausprobieren von Passwörtern kann man etwas entgegenwirken. Wer 3x das Passwort falsch eingibt, wird mit seiner IP ausgesperrt. Da Trojaner meist nach Hause telefonieren, um von dort Anweisungen zu erhalten oder Daten abzuliefern, ist es sinnvoll die ausgehenden Verbindungen zu überwachen.

Kostenlose Downloads sind eine gern genutzte Möglichkeit, um schadhaften Code zu verteilen. Dies gilt auch für WordPress. Man sollte nicht vollständig vertrauensselig von überall kostenlose Plugins und Templates runterladen. Denn dies sind perfekte Dateien um fiese Sachen einzupflanzen. Hier reicht eine einzige Zeile Programm-Code – der Rest wird nachgeladen.

Dies sind nur einige Maßnahmen, um es den Angreifern nicht zu einfach zu machen. Jeder Betreiber von Webseiten sollte sich diesem Thema annehmen – man muss kein Profi werden um wenigstens einige Maßnahmen zu ergreifen. Um hier weiter ins Detail zu gehen, wäre es sinnvoller einen weiteren Artikel zu schreiben.

Hallo Ron,

vielen Dank für den sehr guten und vor allem verständlichen Bericht zum Thema Hacking.

Sehr anschaulich erklärt. Da muss ich doch ganz schnell noch einige Dinge erledigen um die eigene Seite noch etwas sicherer zu machen. Ich hoffe der Traffic geht auf Deiner Seite wieder ordentlich in die Höhe. Für den Beitrag gibts auch noch einen Click auf Deine Werbebanner :-)

73 de Tom

Hi Tom,

ohh, danke für den Click :) … und auch für das Lob. Vielleicht schreibe ich mal was über die Schutzmechanismen die ich eingebaut habe und hoffentlich etwas ausrichten können. Mit am wichtigsten scheint mir die autom. tägliche Sicherung der Webseite inkl. Datenbank mit einer Historie mehrerer Tage. So kann ich bei einem Angriff einfach eines der verschiedenen Backups einspielen.

73 Ron